Электронная почта — наиболее часто используемое интернет-приложение; следовательно, ваши серверы электронной почты постоянно подвержены возможной атаке. Если вы применяете Exchange 2003 в качестве почтового сервера, то можете защитить его, следуя лучшему практическому опыту и используя другие технологии Microsoft дабы не позволить хакерам и атакующим вмешиваться в вашу корпоративную электронную почту.

Электронная почта — наиболее часто используемое интернет-приложение; следовательно, ваши серверы электронной почты постоянно подвержены возможной атаке. Если вы применяете Exchange 2003 в качестве почтового сервера, то можете защитить его, следуя лучшему практическому опыту и используя другие технологии Microsoft дабы не позволить хакерам и атакующим вмешиваться в вашу корпоративную электронную почту.

Кстати, если вам необходима платформа для центров обработки данных и облачных хранилищ, обратите внимание на windows server 2012. Эта платформа обеспечивает стабильную и быструю работу даже при высоких нагрузках, а также поддерживает резервное восстановление данных.

Чтобы помочь вам в разработке стратегического плана безопасности для серверов Exchange, мы проделаем следующее:

• Обсудим уязвимости системы безопасности, присущие серверам Exchange.

• Покажем, как сконфигурировать Exchange и базовую операционную систему для безопасной работы.

• Опишем, как ISA Server 2004 может защитить Exchange.

Электронная почта уже стала неотъемлемым средством связи в современном деловом мире, а серверы Exchange — сердцем вашей корпоративной системы электронной почты. Если только вы не ограничиваете корреспонденцию межофисной коммуникацией, это означает взаимодействие с помощью Интернета, которое представляет собой риск атак, вирусов, перехвата информации и других угроз безопасности.

Exchange, подобно любому почтовому серверу, имеет уязвимости, но вы можете защитить свою почтовую инфраструктуру путем правильного конфигурирования сети и самого сервера, а также путем надлежащего размещения таких механизмов, как брандмауэр ISA Server 2004 firewall, чтобы сделать ее (инфраструктуру) более безопасной.

Уязвимости почтового сервера

Почтовые серверы — любимая мишень атакующих, потому что они должны разрешать трафик входящих сообщений, чтобы выполнять свои задания. Вот несколько примеров:

• Атакующие используют электронные сообщения для незаметного внедрения вирусов и массовой рассылки червей в сеть через вложения или код, встроенный в сообщения HTML.

• Спамеры могут использовать неправильно сконфигурированные почтовые серверы для отправки своих массовых рассылок, поглощая полосу пропускания сети и процессорное время (processor time), а также делая вашу сеть невольным каналом для (передачи) нежелательной коммерческой почты.

• Атакующие используют службу простого протокола электронной почты, Simple Mail Transport Protocol (SMTP), для создания атак «отказ в обслуживании» (DoS) путем попытки открыть множественные подключения к этому серверу (SMTP flooding).

Новые уязвимости

По умолчанию, Exchange 2003 более безопасный, нежели предыдущие версии. Например, почтовые протоколы IMAP и POP, а также протокол передачи сетевых новостей NNTP выключены по умолчанию в новых инсталляциях Exchange 2003.

Несмотря на наличие этих новых, более безопасных установочных параметров по умолчанию, все еще существуют уязвимости, о которых вы должны быть осведомлены:

• Базовая аутентификация (без шифрования SSL) обеспечивается по умолчанию.

• IMAP предлагает полный список общих папок (public folder list).

• Когда вы включаете POP и/или IMAP, нет максимального предела подключений или ограничений на входящие подключения (incoming connections).

Проектирование безопасной инфраструктуры

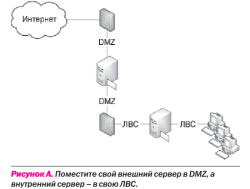

Размещение ваших серверов Exchange в сети может сделать их более безопасными. Хорошей практикой (обеспечения) безопасности должно быть применение дизайна «front-end/back-end (внешний/внутренний интерфейс)». При этом вы помещаете свой внешний (front-end) сервер Exchange в «демилитаризованную зону» (DMZ) или в сети периметра, с межсетевым экраном, отделяющим DMZ от Интернета, а другой межсетевой экран, отделяющий эту DMZ от внутренней корпоративной ЛВС, как показано на Рисунке А.

Размещение ваших серверов Exchange в сети может сделать их более безопасными. Хорошей практикой (обеспечения) безопасности должно быть применение дизайна «front-end/back-end (внешний/внутренний интерфейс)». При этом вы помещаете свой внешний (front-end) сервер Exchange в «демилитаризованную зону» (DMZ) или в сети периметра, с межсетевым экраном, отделяющим DMZ от Интернета, а другой межсетевой экран, отделяющий эту DMZ от внутренней корпоративной ЛВС, как показано на Рисунке А.

Ваш внутренний сервер Exchange помещен во внутреннюю сеть. Задачи сервера распределены среди входных/внешних (front-end) и внутренних (back-end) серверов. Вот некоторые из преимуществ такого дизайна:

• Внешний сервер принимает запросы из Интернета и проксирует (proxies) их внутреннему серверу (серверам), защищая внутренние серверы от атак DoS.

• С помощью Exchange 2003 входной сервер может использовать аутентификацию Kerberos для HTTP-соединения между внешними и внутренними серверами. Однако из-за того, что это соединение (session) все еще установлено через открытый текст, Microsoft рекомендует конфигурировать внешние и внутренние серверы для соединения с применением IPsec.

• Внешний сервер может функционировать как единая точка доступа, и вы можете конфигурировать свой межсетевой экран так, чтобы трафик Интернета приходил только на внешний сервер.

• Вся информация об учетных записях пользователя хранится на внутреннем сервере во внутренней сети и не подвержена воздействию интернет-коммуникаций, так что это создает дополнительный уровень безопасности.

Ваш набор инструментальных средств обеспечения безопасности Exchange

В следующих разделах мы обсудим несколько инструментальных средств, которые легкодоступны, чтобы помочь вам обезопасить инфраструктуру Exchange. Все эти инструменты есть на веб-сайте Microsoft TechNet (http://www.technet.com, http:// technet.microsoft.com/ru-ru/default.aspx), а также в Центре загрузки Майкрософт-Microsoft Download Center (http://www.microsoft.com/download/). Вы можете выполнить простой поиск по ключевому слову, чтобы найти их.

Продолжение следует.