Приложение(я): IPSec

Операционная система(ы): Microsoft Windows 2000, Microsoft Windows XP, Microsoft Windows Server 2003

Коротко

Установка виртуальной частной сети между вашим главным и удаленным офисами может потребовать усилий, потому что для этого нужно детальное соответствие пространства IP-адресов, применяемых на обоих концах туннеля. Моделируя подключение внутренне, вы можете разрешить любые возможные конфликты до официального развертывания системы. Вы можете сделать это обратившись в компанию ООО «ЛанСтрой», которая занимается созданием и развитием информационных систем. Она находится по адресу lanstroy.ru.

Если же вы решили связать две частных сети самостоятельно, вам поможет данная статья, в которой мы проделаем следующее:

• Опишем топологию сети, которую вы можете использовать для установки туннеля VPN внутри сети, до развертывания системы.

• Обсудим протоколы шифрования и аутентификации, которые поддерживают IPSec VPN.

• Познакомим вас с конфигурированием политик шлюза и сети в конечных точках туннеля IPSec VPN.

• Покажем, как провести испытание связи между локальными и удаленными частными сетями.

Предприятия часто должны соединять разнородные сети, например, сети, находящиеся в основном офисе и в филиале. Создавая виртуальную частную сеть между этими местами расположения, можно избежать затрат на инвестирование в дорогостоящие выделенные каналы. В то время как существует несколько различных способов создания виртуальных частных сетей, в этой статье основное внимание уделяется использованию аппаратных маршрутизаторов, которые могут служить конечными точками VPN. В частности, мы сосредоточимся на параметрах настройки IP, которые вы должны выполнить на обоих концах туннеля VPN.

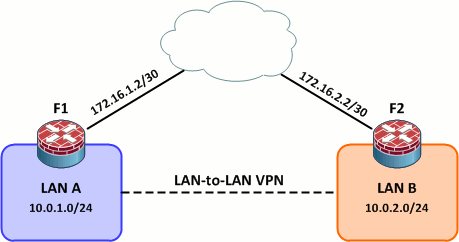

Топология LAN-to-LAN VPN

При создании виртуальной сети вы должны сконфигурировать три главных класса установочных параметров: параметры настройки аутентификации, параметры настройки шифрования и параметры настройки IP. Среди них параметры настройки IP являются, возможно, самыми простыми для конфигурирования, поэтому разумно начать именно с него. Как только вы составили план пространства IP адресов, используемых в ЛВС в обоих местах, можно конфигурировать сами шлюзы VPN. И как только вы узнаете, как создавать канал VPN, можно обратить свое внимание на аутентификацию и шифрование.

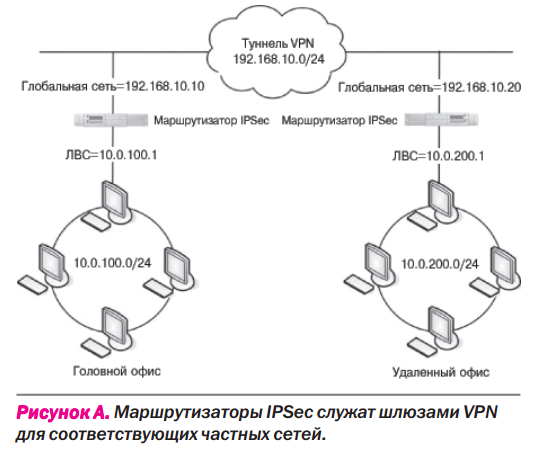

В целях данной статьи мы будем работать с топологией шлюза VPN, показанной на Рисунке А.

Мы преднамеренно установили туннель VPN на сегменте частной сети, что позволяет нам тестировать этот туннель до развертывания системы. В частности, эта топологии имеет следующие характеристики:

• Две частные ЛВС (10.0.100.0/24 и 10.0.200.0/24) находятся обязательно в отдельных подсетях, как обозначено уникальными значениями в третьем октете сетевого адреса.

• Локальным IP-адресом каждого маршрутизатора IPSec является 10.0.x.1, который также служит в качестве заданного по умолчанию адреса шлюза/маршрутизатора соответствующей локальной сети.

• Глобальным IP адресом каждого маршрутизатора IPSec является 192.168.10.x; до развертывания системы вы заменяете эти адреса реальными общедоступными адресами.

Туннель VPN проходит через сеть 192.168.10.0/24 только для целей тестирования; после развертывания системы он пройдет через общедоступный Интернет.

Каждая частная ЛВС называется локальной сетью; частная ЛВС на противоположном конце канала называется удаленной сетью.

Коротко об IPSec

Как показано в нашей топологии, маршрутизаторы, которые мы используем, являются маршрутизаторами IPSec. Сокращение от IP Security, IPSec — это совокупность стандартизированных криптографических технологий, обеспечивающих конфиденциальность, целостность данных и аутентификацию на уровне IP.

В основе IPSec лежит концепция, известная как ассоциация безопасности Security Association (SA). Вы можете думать об SA как о договоренности между двумя конечными точками туннеля VPN; это соглашение определяет параметры безопасности (ключи и алгоритмы), о которых две конечные точки договариваются для использования. SA создается из двух различных протоколов: один обрабатывает шифрование, другой -аутентификацию, как описано здесь:

Протокол ESP. Включает поддержку алгоритмов шифрования, например Стандарта шифрования данных (Data Encryption Standard, DES), Triple DES и Улучшенного стандарта шифрования (Advanced Encryption Standard-AES).

Протокол аутентификации АН. Включает поддержку алгоритмов аутентификации, например Message Digest 5 (MD5) и Безопасный хеш-алгоритм (Secure Hash Algorithm — SHA1).

Как только две конечные точки согласовывают, какие алгоритмы шифрования и аутентификации нужно использовать, они могут установить сеанс связи. Каждый сеанс управляется протоколом Обмена криптографическими ключами (IKE), который работает на двух уровнях: уровне шлюза и уровне сети. В предстоящих задачах вы увидите эти уровни, реализованные как политики шлюза и сети соответственно.

Продолжение следует.